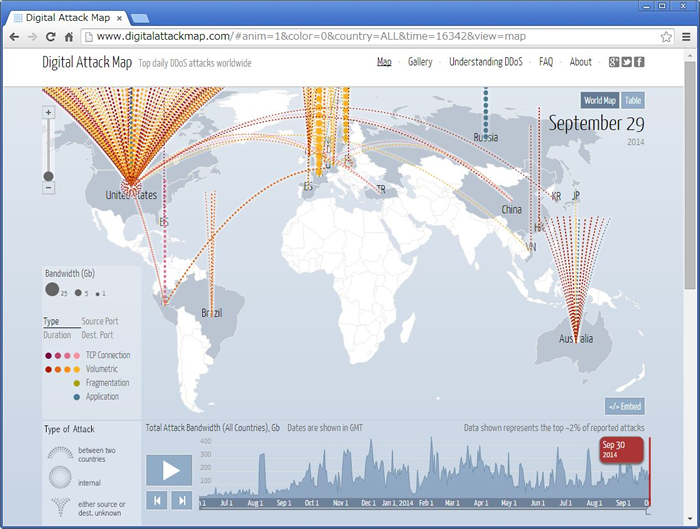

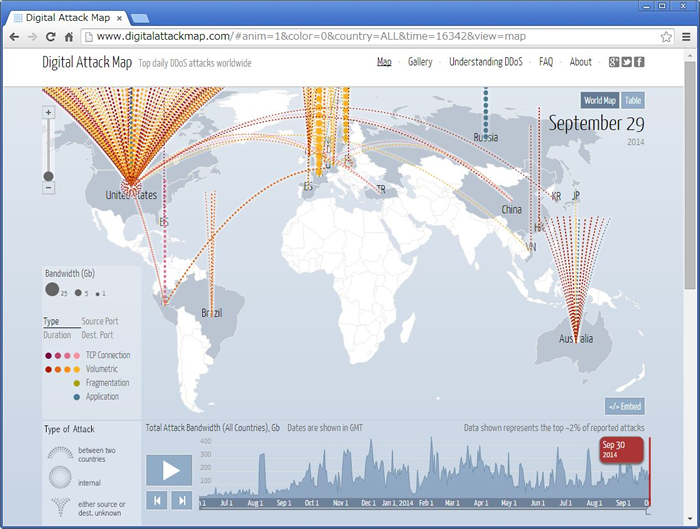

ネットワークやWebサイト、不正ソフトウェアを介した情報漏洩事件は年々増加しています。また、近年では個人情報の漏洩が社会問題となっています。さらに、政治的な背景から世界的にサイバー攻撃も多発しています。「 Digital Attack Map 」( 図1 )などのサイトでは、どこの地域からどこの地域にサイバー攻撃が実施されているのか、リアルタイムで確認できます。

図1 サイバー攻撃の状況このほかにも、攻撃者に乗っ取られたサーバで構成されるネットワーク(ボットネット)に感染した地域などを確認できるサイトもあります。ただ、サイバー攻撃と言われても、一個人から見ると遠い存在に思うかもしれません。

以降では、みなさんがお使いのPCや利用するサービスにも関連する身近な危険性や回避策などを紹介します。

基本的なマルウェア対策

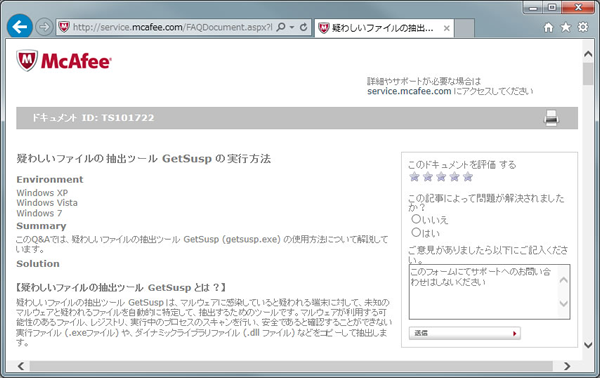

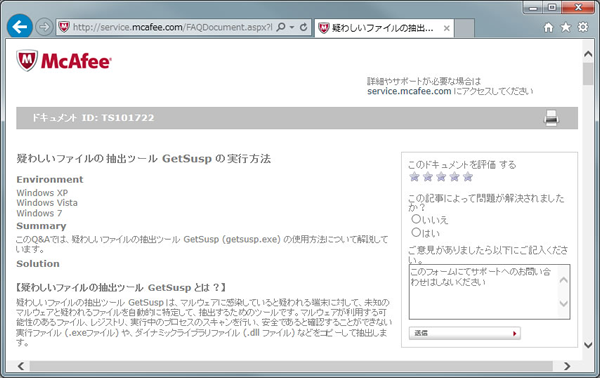

マルウェアとは悪意のあるソフトウェアの総称で、コンピュータウイルスもその1つです。ウイルス対策ソフトをインストールしている方も多いでしょう。ただし、検知されないマルウェアも、日々作り出されています。このような場合は、マルウェア感染疑惑ファイルを自動抽出してくれるツール(図2 )が各ベンダなどから提供されているので、活用してください。

図2 疑わしいファイルの抽出ツール(例) また、マルウェアに感染しているサイトを確認できる「MalwareBlacklist.com 」( 図3 )というサイトもあります。

図3 MalwareBlacklist.com 流出している情報の確認

自分が情報漏洩の被害者であるかどうかを確認してみましょう。

Google検索エンジンは、インターネット上のあらゆる情報を自動収集していて、検索オプションを駆使することで、さまざまな検索ができます。このことを「Google Hacking」と呼び、それらの情報を集めた「Google Hacking-Database 」( 図4 )というサイトもあります。

図4 Google Hacking-Databaseこちらで、自分のサイトや組織から情報が流出していないかを確認できます。

Windowsログイン認証回避の脆弱性

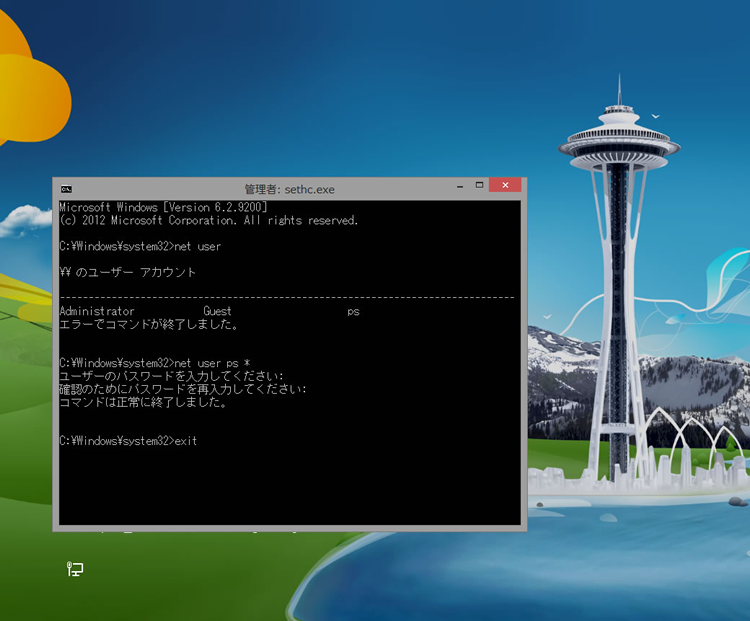

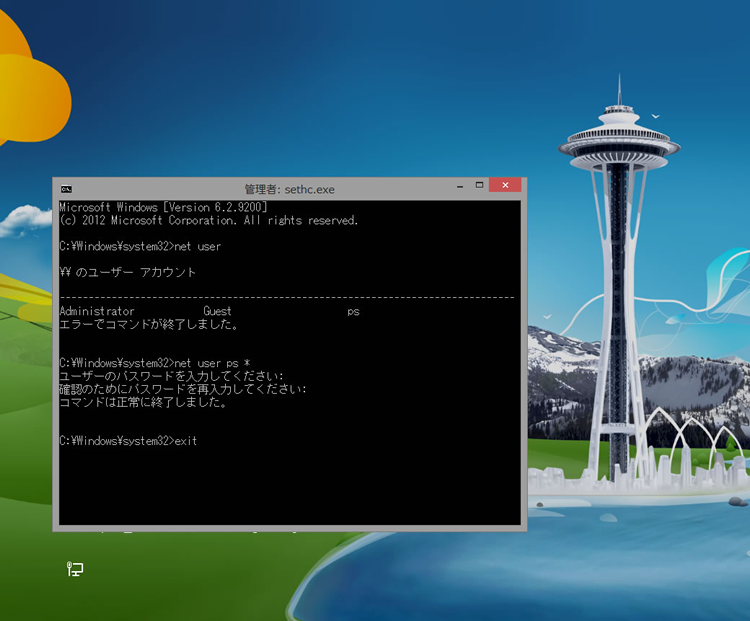

ノートPCの盗難や紛失による情報漏洩は、以前に比べて減少傾向にあります。それは、ノートPCのハードディスク(HDD)暗号化の普及により、情報漏洩の危険性が低減されたためと考えられています。ところが、HDDを暗号化せず、通常のWindowsログイン認証だけに依存していると、Windowsログイン認証回避の脆弱性(図5 )により、不正ログインされ、情報漏洩につながる危険性が存在します。なお、このログイン認証の回避方法は、特別な攻撃ツールなどが不要で、Windows標準の機能で可能です。

図5 パスワードリセットUSBの脆弱性を狙う「BadUSB」

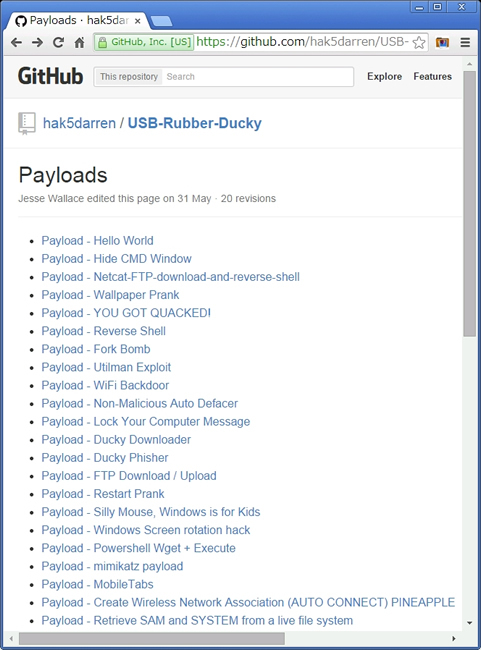

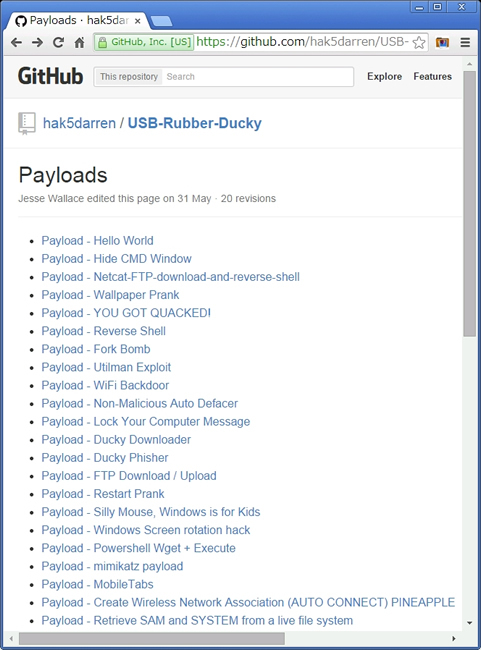

現時点では、特定のUSBコントローラを悪用した限定的な攻撃ですが、USBメモリを差し込むことで、悪意のあるプログラムが実行できてしまいます。また、実行できるペイロードのサンプルも公開されてます(図6 ) 。

図6 公開されているペイロード今後は、この脆弱性を狙う攻撃者が現れる可能性があるため、出所不明なUSBデバイスは使用しないなど、注意が必要になります。

ここでは、身近な情報セキュリティの脅威を紹介しました。昨今では、IoT(Internet of Things)の言葉とともに、PC以外のものもインターネットに接続する時代になり、情報セキュリティの脅威は、さらに身近なものになっていくでしょう。本書では、ここで紹介した内容をより詳しく紹介していますので、ぜひご活用ください。